如何制定终极防御攻略?

在数字化时代,无论是个人用户还是企业机构,都面临着日益复杂的网络安全威胁。黑客攻击、数据泄露、恶意软件等安全风险无处不在,给人们的隐私和财产安全带来了巨大挑战。为了应对这些威胁,构建一条坚不可摧的安全防线至关重要。以下是一份终极防御攻略,旨在帮助用户全面提升安全防护能力。

一、了解常见威胁类型

首先,要构建有效的防御体系,必须深入了解常见的网络安全威胁类型。这些威胁包括但不限于:

钓鱼攻击:通过伪装成可信实体,诱骗用户提供敏感信息。

恶意软件:包括病毒、蠕虫、特洛伊木马等,能够窃取、破坏或控制用户系统。

勒索软件:通过加密用户文件并要求支付赎金来解锁,造成巨大损失。

分布式拒绝服务(DDoS)攻击:通过大量请求淹没目标服务器,导致服务中断。

零日漏洞利用:针对尚未被公开或修补的软件漏洞进行攻击。

二、强化基础安全措施

1. 使用强密码

密码应包含大小写字母、数字和特殊字符的组合,并定期更换。

避免在多个账户上使用相同的密码。

2. 启用双重认证

通过手机验证码、生物识别等方式,为账户提供第二层保护。

3. 定期更新软件和操作系统

及时安装软件更新和补丁,以修复已知的安全漏洞。

4. 备份重要数据

定期对重要数据进行备份,并存储在安全的离线位置。

三、提升网络安全意识

1. 警惕社会工程学攻击

学会识别并拒绝来自不可信来源的信息请求。

2. 培训员工和用户

定期对员工和用户进行网络安全培训,提高他们对安全风险的认知。

3. 模拟攻击演练

通过模拟钓鱼邮件、恶意软件攻击等场景,提升用户的防范意识和应对能力。

四、加强网络架构安全

1. 实施网络分段

将网络划分为不同的安全区域,限制不同区域之间的访问权限。

2. 使用防火墙和入侵检测系统

部署防火墙来过滤和阻止恶意流量,使用入侵检测系统来及时发现并响应安全事件。

3. 配置安全策略

制定并严格执行网络访问控制策略、端口管理策略等。

4. 加密通信

使用SSL/TLS协议加密网络通信,确保数据的机密性和完整性。

五、采用先进的防御技术

1. 部署终端防护软件

使用反病毒软件、端点检测与响应(EDR)系统等来监控和防御恶意软件。

2. 应用安全网关

通过安全网关对Web流量进行过滤和防护,阻止恶意网站的访问。

3. 采用零信任架构

不信任任何未经验证的网络流量和用户请求,实现基于身份的访问控制和安全策略。

4. 利用人工智能和机器学习

利用AI和ML技术来自动识别和分析网络流量中的异常行为,提高威胁检测的准确性和速度。

六、建立应急响应机制

1. 制定应急预案

针对不同类型的网络安全事件,制定详细的应急预案和处置流程。

2. 建立应急响应团队

组建专业的应急响应团队,负责在发生安全事件时迅速响应和处置。

3. 定期演练和评估

定期组织应急演练,评估应急预案的有效性和团队的响应能力。

4. 建立合作伙伴关系

与网络安全厂商、执法机构等建立合作关系,共同应对网络安全威胁。

七、保护个人隐私和数据安全

1. 谨慎处理个人信息

在网络上谨慎分享个人信息,避免在不可信的平台或应用程序上输入敏感数据。

2. 使用隐私保护工具

使用虚拟私人网络(VPN)、隐私浏览器等工具来保护个人隐私和数据安全。

3. 定期审查账户权限

定期检查并清理不再使用的账户和权限,减少潜在的安全风险。

4. 关注隐私政策和条款

在使用新的应用程序或服务前,仔细阅读其隐私政策和条款,确保个人数据得到妥善保护。

八、持续监控和评估

1. 实施安全监控

使用安全信息和事件管理(SIEM)系统来收集和分析网络流量和安全日志,及时发现潜在威胁。

2. 定期安全评估

定期对网络架构、系统、应用程序等进行安全评估,识别并修复存在的安全隐患。

3. 关注最新威胁动态

密切关注

- 上一篇: 碧玉植物的养殖方法与养护注意事项

- 下一篇: 中国地理区域划分及各省归属

-

揭秘《哈利波特》:实战演练黑魔法防御术的终极攻略资讯攻略11-17

揭秘《哈利波特》:实战演练黑魔法防御术的终极攻略资讯攻略11-17 -

部落冲突6本终极神阵布局攻略:打造最强6本部落战争防御!资讯攻略10-28

部落冲突6本终极神阵布局攻略:打造最强6本部落战争防御!资讯攻略10-28 -

终极攻略:完美布局,赢在神奇宝贝防御战!资讯攻略10-31

终极攻略:完美布局,赢在神奇宝贝防御战!资讯攻略10-31 -

深海冒险,解锁保卫萝卜5终极攻略!资讯攻略11-28

深海冒险,解锁保卫萝卜5终极攻略!资讯攻略11-28 -

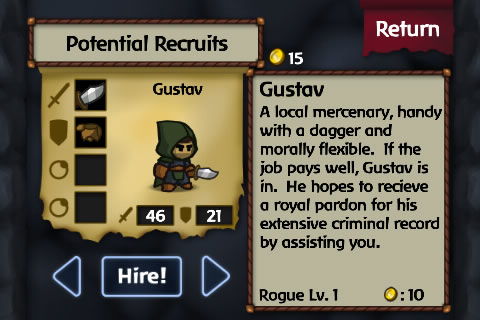

勇者之心的游戏攻略怎么制定?资讯攻略11-26

勇者之心的游戏攻略怎么制定?资讯攻略11-26 -

揭秘奇迹世界:法师加点终极攻略资讯攻略04-22

揭秘奇迹世界:法师加点终极攻略资讯攻略04-22